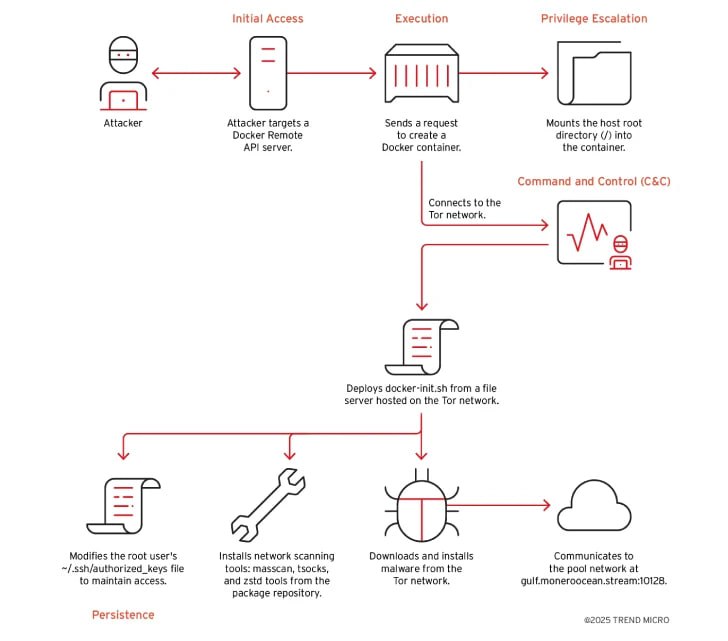

alpine, а внутрь монтируется /hostroot, то есть корень хост-системы. Это даёт злоумышленнику возможность модифицировать файлы на хосте и выйти за пределы контейнера.

Внутри нового контейнера запускается Base64-зашифрованный скрипт, который ставит Tor и тянет дальнейшие инструкции с onion-домена. Весь трафик, включая DNS-запросы, уходит через socks5h, что затрудняет отслеживание и блокировку C&C-инфраструктуры. После разворачивания запускается docker-init.sh, который проверяет наличие примонтированного /hostroot, настраивает удалённый доступ по SSH с root-правами и добавляет ключ злоумышленника в ~/.ssh/authorized_keys.

Дальше ставятся masscan, libpcap, zstd, torsocks и отправляется информация о системе на C&C. В завершение загружается бинарник-дроппер, который запускает XMRig с готовой конфигурацией, кошельком и пулом.

Атаки нацелены на компании в сфере технологий, финансов и здравоохранения. Это продолжение общей тенденции — использовать дыры в облачной инфраструктуре для криптоджекинга. Параллельно с этим, исследователи из Wiz нашли сотни валидных секретов в .env, mcp.json, AI-конфигах и ноутбуках Jupyter, включая данные от Fortune 100 компаний. Всё это превращается в подарок для атакующих — особенно если ноутбук содержит результаты кода, связанные с конкретной организацией.

Контейнер с Tor и майнером? Ну хоть не WordPress с phpMyAdmin — уже прогресс

Типичный

>>Click here to continue<<